时间:2023-11-10|浏览:175

MEV机器人不断追踪用户在内存池中的交易,以寻找套利机会。它们常常进行所谓的“三明治攻击”,即在用户交易前后分别放置一笔交易,将其“夹在中间”。用户可以通过预测下一轮交易进行获利。三明治攻击与抢先交易不同的是,它会在用户交易后发起第二笔交易。

该事件的攻击步骤为:

① 许多MEV机器人正在16964664区块进行三明治交易。在该区块中,有8个MEV交易被恶意验证者利用。

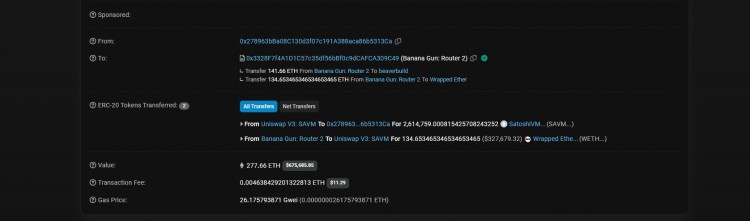

② 该漏洞主要是由于验证者权力过于集中。MEV执行了一个三明治式攻击,他们抢先交易然后尾随交易以获利。恶意验证者抢先了MEV的尾随交易。

③ 举例来说,合约0xe73F15想增加交易对中的STG价格。每次试图拉高价格时,MEV机器人会以获取WETH利润进行抢先交易和尾随交易。

④ 在一次MEV三明治攻击中,MEV调用swap功能换取STG之后,恶意验证者抢先替换了尾随交易。结果导致2,454 WETH被转移至https://etherscan.io/address/0x84cb986d0427e48a2a72be89d78f438b3a3c58d1。

⑤ 总共有大约2500万美元被盗,这是迄今为止见过的最大的MEV Bot漏洞损失之一。

攻击者地址:https://etherscan.io/address/0x27bf8fff29eeec439f8bfd057cb46415f1a7973026565f9c8f69,https://etherscan.io/address/0x5b044608699b2eea2be63272dce875d1107fcc06a4763905b6,https://etherscan.io/address/0x3c98b1c5b363f5b5a35814d2f4c129c4cD1D8Eb。

本次MEV攻击事件的核心原因是攻击者拿到了bundle的原始信息,对交易进行了替换。MEV机器人的代码并不是开源的,但是验证者一般需要访问某些特定信息来挖掘交易,而恶意验证者其实可以从中诸如公共内存池中获取bundle的信息。

Flashbot验证者通常比较可靠,因为他们都要通过MevHUB的KYC验证,以保证数据来源安全可信。在这种情况下,因为验证者掌握了信息,所以能先于MEV Searcher或MEV Bot发起抢先交易。需要注意的是,该情况仅限于non-atomical 攻击或策略(如三明治攻击),因为恶意验证者无法从发送者身上套利,而只能从策略中获利(如清算)。最终导致原始信息被泄露。

经此一事,日后MEV搜寻者(Searchers)可能会对non-atomical 策略(如三明治攻击)提高警惕。Flashbot团队或将更可能倾向于使用一些有验证历史记录的“靠谱”验证者。